Van waardestroom tot risicobeheersing: zo bouw je een stevig fundament

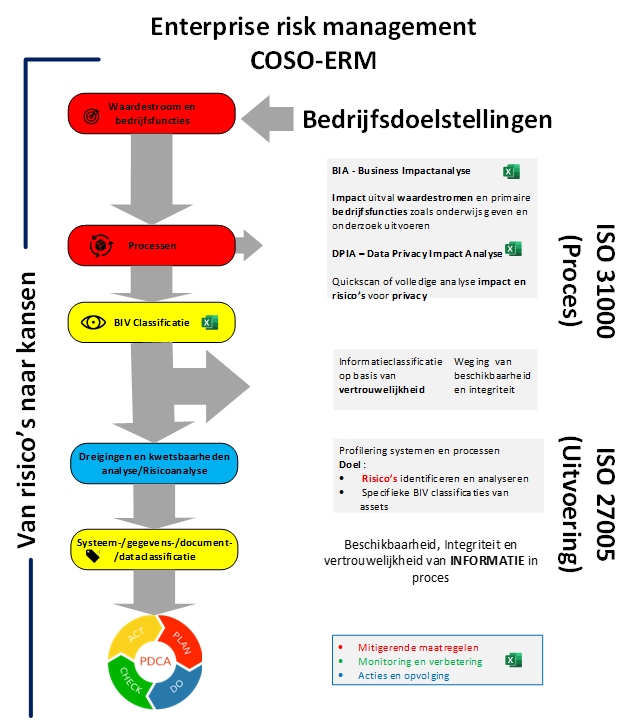

Informatiebeveiliging en risicomanagement vragen om een gestructureerde aanpak. Niet alleen omdat dit van organisaties verwacht wordt door wet- en regelgeving, maar vooral omdat het de bedrijfsdoelstellingen beschermt. Het schema hierboven laat zien hoe je stap voor stap komt van waardestromen en processen naar concrete maatregelen en een continu verbeterproces.

Waardestromen en bedrijfsfuncties: de basis

Alles begint met het scherp krijgen van de waardestromen en primaire bedrijfsfuncties. Dit zijn de activiteiten die het bestaansrecht van de organisatie bepalen. Door deze eerst in kaart te brengen ontstaat helderheid over waar risico’s de grootste impact kunnen hebben.

Processen: hoe de organisatie draait

De volgende stap is het analyseren van de processen die deze waardestromen ondersteunen. Daarmee zie je hoe de organisatie werkt, welke afhankelijkheden er zijn en waar verstoringen kunnen optreden. Dit geeft een realistisch beeld van de weerbaarheid.

BIV-classificatie: beschikbaarheid, integriteit, vertrouwelijkheid

Op procesniveau en informatiestromen voer je een BIV-classificatie uit. Hierbij bepaal je op drie dimensies hoe kritiek informatie is:

- Beschikbaarheid – hoe essentieel is toegang op het juiste moment?

- Integriteit – in hoeverre moet informatie volledig en correct zijn?

- Vertrouwelijkheid – wie mag er wel en niet bij de informatie?

Deze classificatie vormt de basis voor verdere risicobeoordeling en het bepalen van prioriteiten.

Impactanalyses: wat gebeurt er bij uitval?

Twee belangrijke instrumenten ondersteunen dit:

- Business Impactanalyse (BIA): geeft inzicht in de gevolgen van het uitvallen van waardestromen en functies.

- Data Privacy Impact Analyse (DPIA): brengt privacyrisico’s in beeld en helpt organisaties voldoen aan wettelijke verplichtingen.

Deze analyses maken duidelijk welke verstoringen acceptabel zijn en welke absoluut voorkomen moeten worden.

Informatieclassificatie en risicoanalyse

Vervolgens koppel je de BIV-uitkomsten aan een bredere informatieclassificatie, gebaseerd op vertrouwelijkheid en aangevuld met beschikbaarheid en integriteit. Daarna voer je een dreigingen- en kwetsbaarhedenanalyse uit. Het doel hiervan is simpel: risico’s identificeren, analyseren en koppelen aan specifieke assets zoals systemen, gegevens en documenten.

Classificatie van systemen en data

De resultaten vertaal je naar een concrete classificatie van systemen, datasets en documenten. Daarmee leg je vast welke beveiligingsmaatregelen noodzakelijk zijn per type asset. Zo maak je de stap van abstracte analyse naar praktische toepasbaarheid.

De PDCA-cyclus: continu verbeteren

Het proces stopt niet bij het vastleggen van maatregelen. Met de Plan-Do-Check-Act (PDCA)-cyclus wordt borging en verbetering georganiseerd:

- Plan: maatregelen plannen.

- Do: implementeren in de praktijk.

- Check: monitoren en toetsen van effectiviteit.

- Act: verbeteren en bijsturen.

Resultaat: grip op risico’s en kansen Deze aanpak levert organisaties een geïntegreerd overzicht op van risico’s en kansen, gekoppeld aan hun bedrijfsdoelstellingen. Het resultaat: beter geïnformeerde beslissingen, gerichte maatregelen en een robuust fundament voor duurzame weerbaarheid.

Er zijn allerlei middelen te verzinnen om bovenstaande stappen mee vast te leggen. Om richting te geven onderstaande een tabel met voorbeeld tools.

| Stap | Doel | Voorbeeldtools |

|---|---|---|

| Waardestromen en bedrijfsfuncties | Inzicht krijgen in kernactiviteiten en doelstellingen | Business Model Canvas, Visio, Lucidchart, ArchiMate, LeanIX, Bizagi, Bizzdesign |

| Processen | Afhankelijkheden en ondersteunende processen in kaart brengen | Signavio, ARIS, Camunda, Microsoft Power Automate, Confluence, SharePoint |

| BIV-classificatie | Kriticiteit van informatie vastleggen (Beschikbaarheid, Integriteit, Vertrouwelijkheid) | Excel-templates, Microsoft Purview, MIP (Microsoft Information Protection), Eramba, Trustbound |

| Impactanalyses (BIA/DPIA) | Inzicht in gevolgen van uitval en privacyrisico’s | Excel/Word-sjablonen, Autoriteit Persoonsgegevens DPIA-tool, OneTrust, TrustArc, ServiceNow GRC, RSA Archer |

| Informatieclassificatie | Informatie indelen op vertrouwelijkheid, beschikbaarheid en integriteit | Microsoft Purview, Varonis, Netwrix, Collibra, Informatica |

| Dreigingen- en kwetsbaarhedenanalyse | Risico’s identificeren en koppelen aan assets | Microsoft Threat Modeling Tool, OWASP Threat Dragon, Nessus, Qualys, OpenVAS, Risk registers (Excel, Archer) |

| Systeem-, gegevens- en dataclassificatie | Concrete classificatie van systemen, datasets en documenten | ServiceNow CMDB, TopDesk, iTop, Microsoft Purview, AWS Macie, Google Data Catalog, SharePoint, Alfresco |

| PDCA-cyclus | Borging en continue verbetering | Trustbound, Eramba, ISMS.online, Grafana, Power BI, Kibana, Jira, ServiceNow, Azure DevOps |